Beim Surfen im Internet hinterlassen Sie zahlreiche Spuren, und über Ihre öffentliche IP-Adresse sind Sie im Zweifelsfall immer als Person zu ermitteln. Ziel des Live-System Tails ist es, die Webspuren auf ein Minimum zu reduzieren.

Tails steht für „The Amnesic Incognito Live System”, und dieser Name beschreibt die

wesentlichen Eigenschaften dieser Linux-Distribution, die auf Debian basiert. Tails geht nicht auf dem direkten Weg zur Website, die Sie anfordern, sondern über drei zufällige Zwischenstationen. Die Site erfährt daher nicht Ihre IP, sondern nur jene des letzten Vermittlungsknotens. Eine Rückverfolgung zu Ihrer tatsächlichen IP und damit zu Ihrer Person wird damit zwar nicht unmöglich, aber erheblich aufwendiger. Tails ist ein typisches mobiles Live-System, das für den Start von externen Datenträgern wie CD/DVD, SD-Karte oder USB-Stick konzipiert ist.

1. Einsatzgebiet: Surfen anonymisiert und mehr

Es ist prinzipbedingt ausgeschlossen, anonym im Internet unterwegs zu sein, denn das TCP/IP-Protokoll hinterlässt immer Spuren. Ihre Aktivitäten werden in sehr kleine Einheiten zerteilt und über das Internet transportiert. Diese Pakete haben immer einen Absender und einen Empfänger – beides mit eindeutiger IP-Adresse. Ohne diese Informationen ist es nicht möglich, eine Kommunikation aufzubauen.

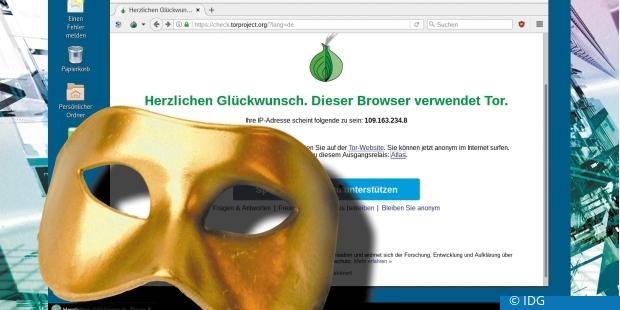

Anonymisierungstechnik muss sich deshalb damit begnügen, die Spuren wenigstens zu verwischen. Tails nutzt dafür das Tor-Netzwerk (The Onion Router) und dessen Server. Vor dem Verbindungsaufbau erhält Ihr Rechner von einem Tor-Verzeichnis-Server eine Liste der derzeit verfügbaren Knoten. Der Tor-Client baut anschließend über den ersten Server eine verschlüsselte Verbindung auf. Die Daten fließen verschlüsselt über zwei weitere Tor-Server bis zur Zieladresse. Das Netzwerk Tor steht natürlich auch ohne das System Tails zur Verfügung. Tails nimmt Ihnen aber die Konfiguration ab, geht standardmäßig über Tor und bietet weitere Sicherheit: Für die Verschlüsselung des eingesetzten Datenträgers kommt Luks zum Einsatz, beim Browser wird über das Plug-in Https-Everywhere verschlüsselte Kommunikation priorisiert, und Mails werden mit Open PGP verschlüsselt. Ferner ist die Messenger-Kommunikation über OTR (Off-the-Record) abgesichert, und zusätzlich gibt es zum sicheren Löschen von Daten noch Nautilus Wipe.

Linux-Datenschutz dank Verschlüsselung

2. Desktop und Bedienung

Bevor Sie den Desktop erreichen, erscheint der Dialog „Welcome to Tails“. Hier können Sie in der Leiste unten die Sprache auf „Deutsch“ umstellen und damit auch das Tastaturlayout anpassen. Erst dann klicken Sie auf Anmelden“. Diesen Schritt müssen Sie, falls erwünscht, immer ausführen, da Tails dies nicht dauerhaft speichert. Am Desktop finden Sie ein komplettes System, das auch ein Open Office, Audacity oder Gimp mitbringt. Aber um Software und Desktop-Schick geht es hier nicht wirklich: Für die Oberfläche sorgt ein betagtes Gnome 2.30 mit einfachen Bedienelementen in der Hauptleiste. Die maßgeblichen Webprogramme wie Browser Iceweasel und Mail-Client Claws finden sich dort mit eigenem Start, alle weitere Software im Menü „Anwendungen“ („Applications“).

Die Verbindung zum Tor-Netzwerk wird automatisch hergestellt, wenn Sie sich via Ethernet oder WLAN technisch mit dem Netz verbinden. Erst dann, wenn das Zwiebel-Symbol im Indikatorbereich des Hauptpanels erscheint und sich grün färbt, steht die anonymisierende Verbindung – und erst dann sollten Sie Browser, Messenger oder Mail-Client starten.

3. Praxis: Installation und Nutzung

Laden Sie sich als erstes Tails von der Projektwebsite (circa 900 MB). Tails lässt sich als Live-System entweder von DVD oder einem beschreibbaren Datenträger wie einer SD-Karte oder einem USB-Datenträger booten. Wir empfehlen die Installation auf USB-Stick, damit Sie Tails leicht aktualisieren können.

Tails auf USB-Stick: Innerhalb der Tails-Distribution gibt es unter „Anwendungen -> Tails -> Tails Installer“ eine eigene Funktion, um einen bootfähigen USB-Stick zu erstellen. Damit Sie nicht extra eine DVD brennen und verschwenden müssen, nur um damit den Tails Installer laden zu können, starten Sie die heruntergeladene ISO-Datei am besten innerhalb einer Virtualisierungsumgebung wie Virtualbox oder Vmware und erstellen auf diesem Weg den bootfähigen Datenträger. Wählen Sie den „Tails Installer“ und dort die Funktion „Clone & Install“. Sie sehen im darauffolgenden Fenster die verfügbaren externen Datenträger. Die Installation von Tails kann abhängig von der Geschwindigkeit der Schnittstelle und der Größe des Datenträgers längere Zeit dauern. Als Ergebnis haben Sie ein boot- und updatefähiges Tails vorliegen.

Nach dem Start benötigt Tails immer einige Sekunden, bevor das Tor-Netzwerk einsatzfähig ist. Dieses wird durch die grüne Zwiebel am rechten oberen Bildschirmrand signalisiert. Außerdem erscheinen große Statusmeldungen.

Tails aktualisieren: Bei jedem Start überprüft der „Tails Updater“ automatisch, ob eine neue Version verfügbar ist, und bietet Ihnen diese zum Download an, falls Sie Tails auf einem beschreibbaren Datenträger nutzen. Alternativ dazu lässt sich Tails auch manuell über den „Tails Installer“ und die Funktion „Clone & Upgrade“ auf den neuesten Stand bringen.

Passwortmanager nutzen: Damit auch Ihre Passwörter sicher abgespeichert sind, ist der Passwort-Safe „Kee-PassX“ mit integriert.

Der Einsatz dieses Programms hat allerdings nur bei einem beschreibbaren Datenträger Sinn, auf dem Sie zusätzlich ein dauerhaftes Laufwerk eingerichtet haben. Dafür stellt Ihnen Tails mit „Configure Persistent Volume“ unter „Anwendungen -> Tails“ eine eigene Funktion zur Verfügung. Mit Hilfe dieser legen Sie fest, welche Daten dauerhaft gespeichert werden sollen. Neben persönlichen Daten stehen auch die Konfigurationsdaten der eingesetzten Programme als Option zur Verfügung.

Natürlich ist dieser Speicher verschlüsselt und wird über ein Passwort abgesichert.

TOR ist kein VPN: Verschlüsselung bleibt Pflicht

TOR ist ein Anonymisierungsnetzwerk und erfüllt nicht die gleichen Aufgaben wie ein VPN. Dies bedeutet, dass niemand den Netzwerkverkehr und die IP-Adresse zurückverfolgen kann. Von der besuchten Website aus ist nur die IP-Adresse des letzten TOR-Endpunkts (Exit-Relay) aus dem TOR-Netzwerk sichtbar. TOR ist allerdings kein Ersatz für durchgängige Verschlüsslung, da die letzte Verbindung von TOR zum Zielserver nicht standardmäßig verschlüsselt ist.

Bei Webseiten, die Benutzeranmeldung und Passwort verlangen, ist deshalb auch bei TOR die Verbindung über HTTPS Pflicht. Ansonsten ist die Wahrscheinlichkeit hoch, dass diese Daten in fremde Hände gelangen. Der Firefox-Browser im Tails-Livesystem hat das Add-on HTTPS Everywhere der Electronic Frontier Foundation vorinstalliert. Es schaltet auf sämtlichen Webseiten, falls verfügbar, automatisch auf HTTPS um.

Quelle .https://www.pcwelt.de/