Ratgeber Privatsphäre im Internet

Gegen Datenspione und Überwachung hilft das Projekt Tor. Wir zeigen, welche Vorteile das System bietet und welche Tools man für die Nutzung benötigt.

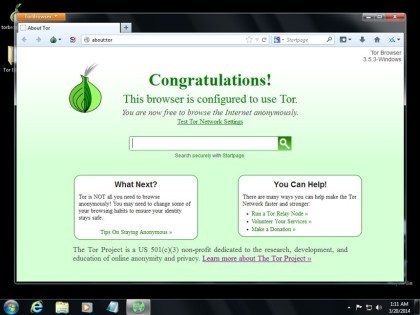

Anonymität beim Surfen bietet der Tor Browser

Dank illegaler Nutzer ist das Tor-Netzwerk in Verruf geraten. Das ist bedauerlich, hat das Projekt doch eigentlich die positive Aufgabe, den Nutzer vor Zensur und Überwachung durch den Staat zu schützen. Vor allem in Ländern wie Iran, Türkei und Syrien ist das Tool deshalb populär . Aber auch unter deutschen Nutzern ist das Tool überraschend beliebt. Wir zeigen, wie man das System am Mac und unter iOS benutzt.

So funktioniert Tor

Das Grundproblem: Ruft man eine Webseite wie Spiegel.de oder Macwelt.de auf, hinterlässt man auf dem jeweiligen Webserver seine IP-Adresse und weitere Metadaten. Informationen wie verwendeter Browser und der ungefähre Standort sind sofort feststellbar. Anhand der IP-Adressen können Behörden außerdem durch einer Rückfrage bei Providern wie Telekom und Vodafone problemlos jeden Anschluss eindeutig identifizieren. Hier setzt das Tor-Netzwerk an, das auf dem Prinzip des Onion Routing basiert: Statt eine Webseite direkt aufzurufen, steuert ein Spezialbrowser ein Netzwerk aus hunderten Zwischen-Servern an, so genannte Proxy-Server. Diese „mischen“ die Anfragen untereinander im Zufallsprinzip, was die Identifizierung erschwert. Tor ist nicht das einzige System dieser Art, so gibt es mit Riffle eine interessante Weiterentwicklung . Ein völlig anderes Konzept kommt bei VPN-Diensten wie beispielsweise Cyberghost zum Einsatz, hier muss man sich im Prinzip auf die Zuverlässigkeit seines VPN-Dienstleisters verlassen.

Wofür Tor gedacht ist

Geradezu maßgeschneidert ist das System, um unerkannt auf ausländische Nachrichtenquellen zuzugreifen – beispielsweise auf die in China gesperrte New York Times . Für Medienjunkies, die in ihrem Land gesperrte Youtube-Videos genießen wollen, ist das Tool nicht gedacht. Diese sollten eher zu einem der unzähligen VPN-Dienste greifen.

Die Werkzeuge

Für die Nutzung des Tor-Netzes muss man zu einem speziellen Browser greifen, Anwendungen für alle Betriebssysteme sind verfügbar.

Desktop: Tor Browser

Auf dem Desktop ist der Spezial-Browser Tor Browser das Zugangsprogramm der Wahl. Eine aktuelle Version des Tools kann über die Webseite torproject.org heruntergeladen werden.

Beim ersten Start werden viele den Tor-Browser sehr vertraut empfinden – er basiert nämlich auf Mozilla Firefox 45. Der Browser unterscheidet sich aber in einigen Details und in der Bedienung. Der größte Unterschied ist eine integrierte Option für die Verbindung mit dem Tor-Netzwerk und vorgegebene Einstellungen für mehr Datenschutz. So ist die Suchmaschine DuckDuckGo vorgegeben, würde man doch bei einer Nutzung von Googles Suchmaschine schnell aufgespürt. Das gilt ebenso für Plug-ins wie Flash, die ebenfalls fehlen. Denn diese speichern ebenfalls Nutzeraktivitäten und unterlaufen so die Anonymisierung. Da man außerdem Surfer mit Hilfe von Javascript identifizieren kann, ist die Skriptsprache über die Erweiterung NoScript geblockt, HTTPS Everywhere ist installiert und sorgt für die ausschließliche Nutzung des verschlüsselten Protokolls HTTPS.

Links neben der Adressleiste findet man zwei Schalter mit Spezialfunktionen. Der linke Knopf öffnet die vorinstallierte Erweiterung NoScript, mit dem rechten bedient man die Tor-Funktionen. Beim Programmstart verbindet sich das Tool automatisch mit dem Tor-Netzwerk, alternativ kann man so genannte Bridge-Server nutzen. Dazu aber später mehr.

iOS: Onion Browser

Seit kurzem ist die iOS-Version des Tor Browsers Onion Browser von Mike Tigas kostenlos verfügbar, bisher verlangte der Entwickler 2 Euro. Auch hier ist Firefox die Grundlage, das Programm wurde aber an iOS angepasst. Leider hat dies auch Nachteile: Verlässt man unter iOS das Programm oder aktiviert den Ruhezustand, muss man sich danach erneut mit dem Tor-Netzwerk verbinden. Auch die Nutzung von Mediendateien ist komplett gesperrt, da der Aufruf unter iOS vom System kontrolliert und erfasst wird.

Wie unter macOS ist die Performance des Browsers nicht auf dem gleichen Niveau wie Safari. Da zudem Javascript deaktiviert ist, eignet sich der Browser nur begrenzt für den Alltag. Um mobil auf einzelne gesperrte Seiten zuzugreifen, ist er aber gut geeignet. Auch fortgeschrittene Funktionen werden unterstützt und eine gute Bookmark-Sammlung ist voreingestellt.

Neben dem Onion Browser gibt es weitere Tor-App für iOS, etwa das kostenpflichtige Tool Red Onion oder Tob . Eine iOS-App des Tor Projects fehlt allerdings bisher, die Apps stammen von unabhängigen Programmierern.

Android: Orfox

Für das Android-System hat das Tor Project dagegen eigene Apps entwickelt. Will man Tor unter Android verwenden, ist die Installation von zwei Tools aus dem Play Store nötig: Das Tool Orbot und der Browser Orfox. Die beiden Programme sind einfach bedienbar. Im Unterschied zur Vorversion Orweb basiert der Browser auf Firefox, da das bisher verwendete Webkit den Entwicklern zu unsicher erschien. Bei kommenden Versionen will das Projekt eine kombinierte Version aus beiden Tools anbieten.

Linux: Tails

Ein komplett auf Tor zugeschnittenes Linux-Betriebssystem gibt es ebenfalls. Das zusätzlich zum Tor Browser noch weitere Sicherheits-Tools bietende System Tails kann nur über ein Firefox-Plug-in geladen werden – eine Sicherheitsfunktion. Es gibt eine Live-Version, man kann beispielsweise von einem USB-Stick booten und hinterlässt auf seinem Rechner keine Surf-Spuren. Allerdings ist der Start von Tails nur auf wenigen Macs möglich, viele Modelle haben Problem mit dem Booten von Linuxsystemen, wobei eher Linux Probleme mit der WLAN-Hardware des Macs hat. Theoretisch könnte man das System auch über eine Virtualisierungssoftware wie Parallels oder Virtual Box nutzen, allerdings ist dann eine Überwachung durch das Gast-Betriebssystem möglich – was das ganze Konzept ad Absurdum führt.

Ein eigenes Linux-System gibt es für Tor-Nutzer ebenfalls

Tor Messenger

Tor Messenger basiert auf dem von Mozila entwickeltem Instabird und soll sichere Kommunikation über das Tor-Netzwerk ermöglichen. Die anscheinend eher als Nebenprojekt entwickelte Software unterstützt unter anderem Jabber, IRC, Google Talk, Facebook Chat, Twitter und Yahoo. Der Unterschied ist nur, dass beim Tor Messenger sämtlicher Traffic durch Tor geleitet wird.

Per Standard ist das als sicher geltende OTR-Messaging ausgewählt und alle Log-Dateien werden beim Beenden gelöscht. Meldet man sich bei einem Chat-Programm an, kann der Tor Messenger zwar nicht die Identität verschleiern, allerdings zumindest die Herkunft. Sehr verbreitet ist die Nutzung aber anscheinend nicht, gibt es doch starke Konkurrenz durch verschlüsselte Messenger und nicht zuletzt WhatsApp.

Bridges statt offener Angebote

Das Tor-Netzwerk ist auch Behörden weltweit bekannt und wird in Ländern wie China, Türkei und Saudi Arabien komplett geblockt. Um dies zu umgehen, gibt es so genannte Bridges oder „bereitgestellte Brücken“. Auch hier handelt es sich um Proxy-Server, die aber über einen andere Übertragungstyp aufgerufen und verwaltet werden. Die Nutzung von Bridges kann man bei allen Apps über die Tor-Netzwerkeinstellungen vorgeben, zusätzlich muss man allerdings die Adressen dieser versteckten Spezial-Server manuell eintragen. Die Adressen erfährt man über die Adresse https://bridges.torproject.org oder per E-Mail. Bei der Kommunikation mit diesen Servern kann man verschiedene Methoden verwenden, Standard ist obfs4. In Ländern wie China wird allerdings nicht nur das Tor Netzwerk geblockt, sondern aktiv nach diesen Brückenservern gesucht und diese gezielt ausgeschaltet. Hier hat man anscheinend mit Übertragungstypen wie meek-amazon und meek-azure mehr Erfolg. Die meisten der Nutzer dieser Bridges kommen laut Statistiken von Tor aus den USA und Russland, im Verhältnis zur Einwohnerzahl fällt der intensive Gebrauch in der Türkei und dem Iran auf.

In einigen Ländern kann man Tor nur mit Hilfe sogenannte Bridges verwenden.

Performance-Probleme

Für Videostreaming ist Tor offensichtlich nicht gedacht. Etwa 1,8 Millionen Nutzer müssen sich knapp 6800 Relays und knapp 2000 Bridges teilen, dabei handelt es sich oft um private Server mit wenig Bandbreite.

Peformance-Probleme sind bei Tor außerdem ein notwendiges Übel: Da jede Anfrage über mehrere Zwischenserver in mehreren Ländern umgeleitet wird, bauen sich Seiten langsamer auf. Dabei ist weniger das Download-Tempo das Problem: Wie eine Messung mit dem Online-Speedtest speedtest.t-online.de zeigt, ist vor allem die Latenz bzw. Reaktionszeit der Verbindung mäßig, so stieg sie im Durchschnitt von 20 ms auf das 200 bis 400 ms. Hat man zufällig gerade besonders lahme Proxy-Server ausgewählt, kann der Aufruf einer Seite wie Nytimes.com schon mal einige Sekunden dauern.

Lücken im Sicherheitskonzept

In den letzten Jahren hat es immer wieder Versuche gegeben, die Anonymisierung zu knacken. Die größte Gefahr sind Aktionen des Surfers, die eine einfache Zuordnung ermöglichen – beispielsweise die Nutzung bestimmter Dienste zu bestimmten Zeiten oder gar Besuch von Youtube. Zusätzlich kann ein Tor-Nutzer problemlos identifiziert werden, wenn er Torrent-Dateien lädt oder eine heruntergeladene PDF oder DOC-Datei lädt, die über einen versteckten Dateilink eine Datei nachlädt. Das Abspielen von Videos ist deshalb ebenfalls deaktiviert, kann doch jede Audio- und Videodatei den Abrufenden deanonymisieren. Ein Problem ist dabei HTML5, da beispielsweise über das HTML5-Tag <audio> Audiodateien unerkannt gestartet werden können. Theoretisch kann man sogar über mehrere Geräte abgespielte Ultraschallsignale für die Identifizierung von Nutzer verwenden, ein Konzept, das auf dem 33. Chaos Communication Congress vorgestellt wurde. Für die Praxis wohl relevanter ist die Frage, ob die Proxy-Server vielleicht in falsche Hände geraten sind. Ist doch eine weitere Angriffsmöglichkeit das Bereitstellen eigener Tor-Server durch Überwachungsbehörden. Kontrolliert nämlich eine Behörde die Proxy-Server, ist über die ein- und ausgehenden Adressen die Identifizierung der Nutzer möglich. Der Tor-Browser bzw. Firefox bildet eine weitere Gefahr, etwa durch unbekannte Fehler im Programmcode. So soll das FBI kriminelle Tor-Nutzer möglicherweise auf diesen Weg mit Spyware infiziert haben.

Theoretisch macht man sich außerdem vielleicht schon dadurch verdächtig, dass man auf seinem Rechner den Tor Browser nutzt oder auf die Tor-Infrastruktur zugreift. Zumindest die Betreiber eines Tor-Servers werden offenbar genauer überwacht.

Fazit:

Das System von Tor hat Schwächen, für viele Heimanwender ist vermutlich eine VPN-Software die sinnvollere Lösung. Für den vom Projekt vorgesehenen Zweck, den anonymen Zugriff auf gesperrte Medien, ist Tor weiterhin eine wichtige und noch dazu kostenlos nutzbare Lösung.

https://www.youtube.com/results?search_query=tohr+braser

https://www.youtube.com/results?search_query=teshalb+tor+nutzen

Quelle. https://www.macwelt.de